Adım Adım iOS Jailbreak ve Bilgi Elde Etme Rehberi

Adli tıp ve bilişim uzmanları, iPhone’dan data elde etmek için jailbreak tekniğine sık sık başvuruyor. Data elde etmek için yapılan jailbreak usulü ile başka gayeler için yapılan jailbreak farklılık gösteriyor. Bilişim uzmanları, data sızıntılarını, istenmeyen senkronizasyonları ve uzaktan aygıt idaresini önlemek için aygıtları mümkün olduğunca çevrimdışı tutmak istiyor. Başka maksatlar için kullanılan jailbreak için çok fazla gereğince yazı olsa da isimli tıp gayesiyle kullanılacak jailbreak için dikkat edilmesi gereken çok fazla ayrıntı mevcut. Rehberdeki adımları izleyerek bu gaye için ülkü bir jailbreak sürecini gerçekleştirebilirsiniz.

Cihazı Hazırlamak ve Yedekleri Almak

- Cihazı uçak moduna alın. İnternet ilişkisini kesmek ve aygıtı kablosuz ağlardan izole etmek için bu adım gerekli.

- iOS’un son sürümleri uçak modu açık olsa bile Wi-Fi ve Bluetooth kontağının elle değiştirilmesine müsaade veriyor. Bu özellik iOS aygıtlarının; Apple Watch, kablosuz kulaklıklar ve başka aksesuarlar ile irtibat kurmaya devam etmesini amaçlıyor. Tüm bunlar istenmediği için Wi-Fi, Bluetooth ve hücresel bilginin tek tek devre dışı olduğunu denetim edin.

- Cihazı açın lakin parolasını kaldırmayın. Ekran kilidini açmadan aygıtı uçak moduna almak mümkün olsa da geri kalan süreçler için ekran kilidinin açılması gerekiyor. Birtakım jailbreak rehberleri ekran kilidinin kaldırılmasını tavsiye etse de bunu yapmayın. Kilit parolası kaldırıldığı vakit Apple Hisse ödemeleri, indirilen mailler ve daha birçok bilgi silinmektedir. Bu yüzden aygıtın parolasını kaldırmamanız daha mantıklı olacaktır.

- Cihazı bilgisayarınız ile eşleştirin. iOS 11’den itibaren, iOS aygıtları bir bilgisayar ile eşleşmek için giriş parolasının girilmesini gerektiriyor. Giriş parolasını bilmeden telefonunuza jailbreak IPA evrakını sideload etmeniz mümkün olmayacaktır.

- Bilgisayarınızın Wi-Fi kontağının devre dışı olmasını sağlayın. Bu adım ekseriyetle unutuluyor ve süreçlerin başarısız olmasına neden oluyor. Şayet bilgisayarınızın Wi-Fi ilişkisi faal ve ağınızda bir diğer iOS aygıtı varsa, iOS Forensic Toolkit aracı kazara o aygıta bağlanabilir ve süreçler başarısız olabilir.

- iOS Forensic Toolkit aracını çalıştırın. iPhone’un lisanslı orta kablo ile bilgisayarınızın USB portuna bağlı olduğundan emin olun.

- iOS Forensic Toolkit aracını kullanarak tüm adımları gerçekleştirin. iOS Forensic Toolkit, “Advanced Logical Extraction” olarak da isimlendirilen ve aygıtın ele geçirilmesi için gerekli tüm adımları uygulayacak bir usule sahiptir. Süreçler sırasında; lokal bir yedek alınacak, aygıt bilgileri elde edilecek (donanım, iOS sürümü, yüklü uygulamalar), çökme raporları toplanacak, medya evrakları ve paylaşılan uygulama bilgileri elde edilecek. Şayet iOS aygıtı bir yedekleme parolasına sahip değilse, iOS Forensic Toolkit aracı bildirilere ve muhakkak keychain bileşenlerine erişebilmeniz için süreksiz olarak “123” parolasını ayarlayacaktır. Şayet bir yedek parolası ayarlandıysa ve bunu bilmiyorsanız aygıttaki yedek parolasını sıfırlamanız gerekebilir. (iOS 11 ve 12 için Ayarlar – Genel – Sıfırla kısmından “Tüm Ayarları Sıfırla” seçeneğini uygulamanız gerekiyor. Fakat bu süreç aygıt giriş parolasını da kaldıracağı için bahsettiğimiz datalara erişiminizi kaybedeceksiniz.)

Cihazı Jailbreak İçin Hazırlamak

- Donanımı ve iOS sürümünü elde etmek için iOS Forensic Toolkit aracından Information kısmını açın.

- Donanım ve yazılım için hakikat jailbreak sürümünü seçin:

- iOS 12 – 12.1.2 için RootlessJB (Uyumlu donanım ve iOS sürümüyle birlikte en az iz bırakan usul olduğu için tavsiye ediliyor.)

- iOS 11.x – 12 – 12.1.2 için unc0ver jailbreak formülü;

- iOS 12 – 12.1.2 için Chimera jailbreak usulü.

- Apple Geliştirici Programına kayıtlı bir Apple hesabınızın olduğundan emin olun. (Yıllık belli bir fiyat karşılığında) Apple Geliştirici Programı kapsamındaki Apple hesabını kullanarak aygıt çevrimdışıyken ve aygıt ayarlarına elle sertifika imzalatmak gerekmeden (İmzalama süreci Apple sunucu ile ilişki gerektirir.) IPA evraklarını sideload etme imkanı tanıyor. Lakin şahsî geliştirici hesabı bu hedef için kâfi olmayacağı için işletme geliştirici hesabına muhtaçlık duyacaksınız.

- Apple geliştirici hesabınıza giriş yapın ve uygulamaya özel parolanızı oluşturun. Apple Geliştirici Programı kapsamındaki tüm kullanıcı hesapları iki adımlı doğrulama faktörü kullanımını gerektiriyor. Cydia Impactor iki adımlı doğrulamayı desteklemediği için jailbreak IPA belgelerini sideload edebilmeniz için uygulamaya özel bir parola belirleyip giriş yapmanız gerekiyor.

- Cydia Impactor aracını çalıştırın ve Apple hesabınızın uygulamaya özel parolası ile birlikte jailbreak IPA belgelerinin sideload edilmesini sağlayın. Cydia süreç sırasında hangi sertifikanın kullanılacağını soracak. Liste içerisinden “Developer certificate” seçeneğini seçin.

- Jailbreak’i çalıştırın ve talimatları izleyin. Şayet jailbreak size sistem yedeğini oluşturmayı öneriyorsa yedek almanız yararlı olacaktır.

Jailbreak Sırasında Karşılaşılan Sorunlar

iOS 10 ve daha yeni sürümleri gaye alan çağdaş jailbreak usulleri kernel’i değiştirmediği için daha inançlıdır. Bu yüzden jailbreak edilmiş aygıt her vakit jailbreak olmamış haliyle birlikte boot edilir ve her yine başlatma sürecinden sonra jailbreak tekrar uygulanır.

Jailbreak; yükseltilmiş hakları elde etmek, sandbox tedbirlerinden kaçmak ve imzalanmamış uygulamaları yürütmeye müsaade vermek için işletim sisteminde yer alan açıkları kullanır. Birçok açık kullanıldığı için jailbreak süreci de bir kademede kusur verebilir.

İlk denemede jailbreak sürecinin başarısız olması sıklıkla karşılaşılan bir durumdur. Şayet birinci deneme başarısız olursa uygulayabileceğiniz birkaç seçenek mevcut:

- Jailbreak uygulamasını tekrar çalıştırarak jailbreak sürecini tekrarlamaya çalışın.

- Eğer bu başarısız olursa aygıtı tekrar başlatın. Ekran kilidini açtıktan sonra yaklaşık 3 dakika bekleyerek tüm art plan süreçlerinin başlamasına müsaade verin. Akabinde jailbreak sürecini tekrar deneyin.

- İkinci adımı birkaç sefer tekrarlamanız gerekebilir. Lakin birden fazla denemeye karşın süreç başarısız oluyorsa farklı bir jailbreak aracı kullanmak daha mantıklı olacaktır.

- Bazı jailbreak teknikleri ek ihtiyaçlara sahip olabilir. (Belirli iOS güncellemeleri yüklendiyse bunların kaldırılması gibi) Jailbreak metodu ile ilgili her türlü ek bilgiyi göz önünde bulundurmanız gerekir.

iOS Forensic Toolkit Kullanımı Sırasında Karşılaşılan Sorunlar

Eğer rastgele bir nedenle iOS Forensic Toolkit aracını kapatıp tekrar başlatmak zorunda kalırsanız öncelikle ikinci pencerenin de kapandığından emin olun.

Eğer araç aygıtınıza bağlanır lakin beklenmedik bir sonuç alırsanız iOS Forensic Toolkit aracının her iki penceresini de kapatın ve bilgisayarınızın Wi-Fi ağına bağlı olmadığından emin olun. Şayet ağınızda öbür iOS aygıtları varsa bilgisayarınızın kablolu ağ irtibatını da devre dışı bırakmanız gerekebilir.

iOS Forensic Toolkit aracının Windows sürümü elde edilen bilgileri aracın yüklü olduğu klasöre aktaracaktır. Bilgilerin aktarılacağı alanı kendiniz de belirtebilirsiniz fakat aracı şoförün kök dizinine yakın bir klasöre kurmanız da yararlı olabilir.

Programın Mac sürümü içinse DMG imajını bağlayıp programı buradan başlatmaya çalışmak sıklıkla yapılan yanılgılardan biridir. Bunun yerine mahallî bir dizin oluşturup programı buraya kopyalamanız gerekmektedir.

Yedekleme Parolasını Sıfırlamanız Gerekirse Yapabilecekleriniz

iPhone yedekleri bilinmeyen bir parola tarafından korunuyorsa, bu parolayı daha evvel bahsettiğimiz “Tüm Ayarları Sıfırla” seçeneğiyle sıfırlamanız mümkün. Lakin bu seçeneği dikkatli biçimde ve tam bir mahallî yedeği olması gerektiği üzere aldıktan sonra uygulamanız mantıklı olacaktır.

“Tüm Ayarları Sıfırla” seçeneğini kullanmak aygıtın giriş parolasını da kaldıracağı için bu muhafazaya bağlı Apple Hisse ödemeleri, indirilen iletiler ve başka bilgiler de silinecektir. Bu dataları korumak için aşağıdaki adımları izlemeniz gerekir:

- iOS Forensic Toolkit aracı ile olması gerektiği üzere gerekli adımları tam biçimde gerçekleştirin. (Yedek alınması, medya evrakları, çökme raporları, paylaşılan uygulama bilgileri.)

- Cihazda jailbreak sürecini gerçekleştirin. Şayet süreç başarılı olursa keychain yedek parolasını da içerecektir.

- Eğer jailbreak sürecini gerçekleştiremiyorsanız ve karşılaşılan meseleler kısmındaki adımları da yerine getirdiyseniz yedeği elde etmek için parolayı sıfırlamanız gerekebilir. Şayet parolayı sıfırladıktan sonra iOS Forensic Toolkit aracı ile birlikte yedek oluşturursanız, oluşturulan bu yedek süreksiz “123” parolası ile korunacaktır.

Keychain Üzerinden Yedek Parolasını Elde Etmek

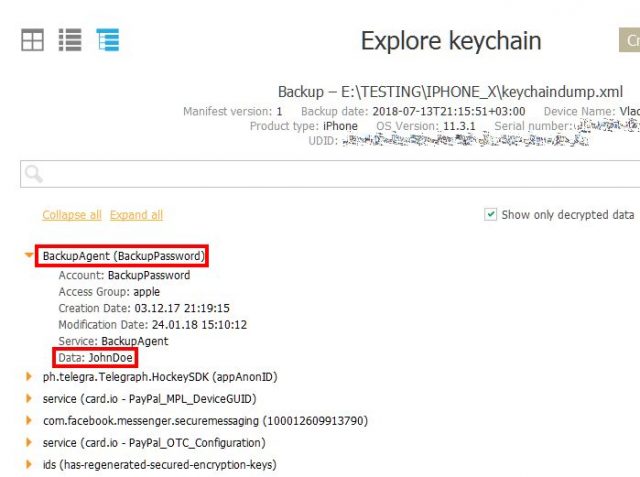

Eğer aygıtı başarılı formda ele geçirdiyseniz, iOS Keychain evrakının şifresini de çözmüş olursunuz. Keychain birebir vakitte yedek parolasını da içerir. Aşağıdaki ekran imgesinde “BackupAgent” kısmında yer alan kısımda yedek parolasını “Data” alt başlığında görmektesiniz.

Bu parolayı ortaya çıkarmak için Elcomsoft Phone Breaker programı kullanıp ana ekrandan “Explore keychain” seçeneğine tıklayabilirsiniz. “Browse – Choose another” yolunu izleyerek iOS Forensic Toolkit aracılığıyla elde ettiğiniz keychaindumpo.xml evrakının pozisyonunu belirtebilirsiniz.

Telefon Bilgilerini Elde Etmek

Jailbreak süreci gerçekleşmiş telefonda belge sistemi içeriğine erişmek mümkündür. Bunun için aşağıdaki adımları izleyebilirsiniz:

- iOS aygıtının uçak modunda olduğundan ve Wi-Fi, Bluetooh ve taşınabilir bilgi seçeneklerinin devre dışı olduğundan emin olun.

- Bilgisayarınızın kablosuz ağının kapalı olduğundan emin olun.

- iOS aygıtınızın bilgisayar ile eşleştiğinden emin olun.

- iOS aygıtının ekran kilidini açın ve ekranı da açık tutun. Akabinde aygıtı bilgisayara bağlayın. Daha evvel de belirttiğimiz üzere aygıtın ekran parolasını kaldırmayın.

- iOS Forensic Toolkit aracını çalıştırın ve ana pencereden “Disable screen lock” komutunu kullanın. Böylece iOS aygıtı otomatik olarak kilitlenmeyecektir. Bu ekran kilitli olduğunda iOS’un belge sisteminin belli modüllerini muhafazaya almasını önleyecektir.

- “Keychain” komutunu kullanarak Keychain evrakını elde edin.

- “File system” komutunu kullanarak belge sistemi imajını elde edin.

Elde Edilen Datayı İncelemek

Elde edilen belgelerden aşağıdaki dataları elde etmek mümkün:

- Cihaz hakkında bilgiler (.xml) ve yüklü uygulamaların listesi (metin dosyası).

- iTunes formatında lokal yedek. Elcomsoft Phone Viewer üzere iTunes yedeklerini göstermeye yarayan rastgele bir aracı kullanabilirsiniz. Keychain verisini incelemek için yedeği Elcomsoft Phone Breaker ile açmanız gerekir.

- Çökme raporları. Bu raporları rastgele bir metin editörü ile inceleyebilirsiniz.

- Medya belgeleri. Rastgele bir galeri uygulamasını kullanabilirsiniz. EXIF bilgilerini ve bilhassa pozisyon datalarını incelemek zanlının pozisyon geçmişini elde etmek için yararlı olabilir.

- Paylaşılan evraklar. Bu belgeler rastgele bir formatta olabilir lakin çoklukla plist, XML ya da SQLite belgeleridir.

- Keychain Elcomsoft Phone Breaker uygulaması ile incelenebilir. Keychain; Safari’de, sistem üzerinde ve üçüncü parti uygulamalarda saklanan kullanıcı parolalarını içerir. Bu parolalar kullanıcıların maillerine ve toplumsal medya hesaplarına girmek için kullanılabilir.

- Dosya sistemi imajı. Elcomsoft Phone Viewer uygulaması ile inceleyebilirsiniz. Ayrıyeten TAR evrakını arşivden çıkararak elle ya da istediğiniz uygulama ile da inceleme imkanınız bulunuyor.